この記事では、MultiStoreに安全性を実現しているテクノロジを検証し、NetApp Data Motionについて説明するとともに、一般的な用途をご紹介します。

■アプリケーション・データの保護とリカバリ

継続的に動作するアプリケーションには、データ保護に関して特殊な要件があります。

包括的なデータ保護には、単なるバックアップやリストア機能を越える多くの必要条件があります。重要なビジネス・データのアクセシビリティを確保するには、次の点を考慮する必要があります。

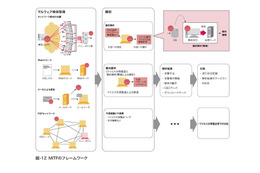

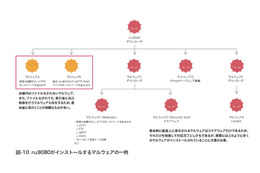

ここでは、IIJが実施しているMITF(Malware InvestigationTask Force)について説明します。

2010年1月にグーグル社は、中国における事業の方針転換を表明した公式ブログ記事の中で、2009年12月から標的型攻撃を受けていたことを明らかにしました。この攻撃は、Operation Auroraと名付けられ、大きく取り上げられました。

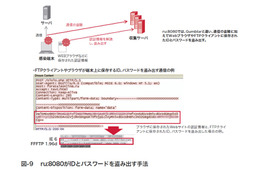

ここではGumblar型の攻撃スキームを持つru:8080、標的型攻撃とOperation Auroraについて解説します。また、IIJが実施しているマルウェア対策活動MITFについても、その概要を示します。

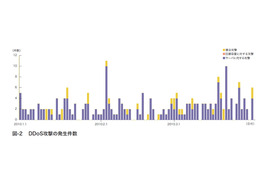

ここでは、DDoS攻撃、ネットワーク上でのマルウェアの感染活動、Webサーバに対するSQLインジェクション攻撃の実態について、その調査と分析の結果を示します。

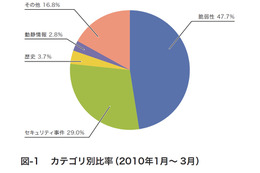

今回は、2010年1月から3月に発生したインシデントに関する報告とともに、昨年12月以降発生しているGumblar類似の事件と、米国の企業を対象にした標的型攻撃について解説し、IIJのマルウェア対策活動MITFとその技術について取り上げます。

■P2Pファイル共有ネットワークの調査技術

インターネット上で発生するインシデントは、その種類や規模が時々刻々と変化しています。ここでは、SSLおよびTLSのrenegotiation機能の脆弱性を利用した中間者攻撃について、その詳細を示します

インターネット上で発生するインシデントは、その種類や規模が時々刻々と変化しています。ここでは、Gumblarの再流行について、その詳細を示します

インフラストラクチャ全体に影響を与える可能性があるインシデントのうち、DDoS攻撃、ネットワーク上のマルウェアの感染活動、Webサーバに対するSQLインジェクション攻撃の実態について、その調査と分析の結果を示します。

今回は、2009年10月から12月に発生したインシデントに関する報告とともに、10月以降に再発しているGumblarに関する事件、暗号化通信に広く利用されているSSLおよびTLSのプロトコルの脆弱性の解説、P2Pファイル共有ネットワークとその調査技術について取り上げます。